-

INFO@NOAVARANDATA.COM

فایروال به عنوان یک راهکار امنیتی، از شبکه در برابر ترافیک های غیر مجاز محافظت می کند. فایروال ها می توانند بر اساس مجموعه ای از قوانین از پیش تعریف شده توسط مدیر شبکه، اقدام به مسدود سازی بدافزارها نمایند. در ضمن با استفاده از همین ruleها می توان کاربران را از دسترسی به برخی از سایت ها و یا برنامه های خاص، محدود نمود.

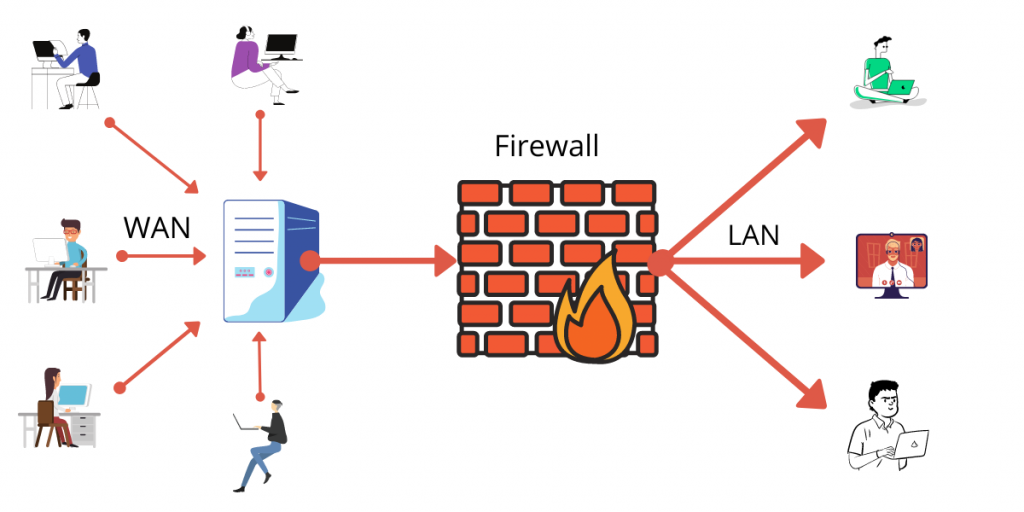

عملکرد یک فایروال به زبان ساده به این صورت است که ترافیکی که از محیط های ناایمن نشات گرفته را مورد بررسی قرار می دهد و در صورت لزوم آن ها را مسدود می کند. به این ترتیب با محدود نمودن کاربران، تجهیزات و اپلیکیشن های غیر مجاز به شبکه یا بخشی از شبکه، نقش مهمی در تامین امنیت خواهد داشت. کاملا بدیهی است همه تجهیزات اعم از کامپیوترها و تجهیزات موجود بر روی شبکه، بدون وجود فایروال به سادگی در معرض تهدیدات سایبری قرار می گیرند.

با این که فایروال ها همچنان به عنوان یک پایه ی اصلی برای ایجاد امنیت سایبری به کار برده می شوند، اما دیگر قادر به مقابله با حملات پیچیده ی امروزی نیستند. فایروال ها به عنوان بخشی از اولین خط دفاعی در برابر تهدیدات سایبری، قابلیت هایی مانند “نظارت و فیلتر کردن کل ترافیک” اعم از ترافیک خروجی، ترافیک های مبتنی بر لایه ی اپلیکیشن، تراکنش های آنلاین و همچنین “کانکشن هایی” مانند IPsec یا SSL VPN را ارائه می دهند. پیکربندی صحیح و مناسب یک فایروال، نیز بسیار ضروری است؛ زیرا ویژگی های پیش فرضی که در آن ها وجود دارد، اجازه ی تامین امنیت حداکثر را نمی دهند.

با توجه به افزایش تجهیزات، کاربران و اپلیکیشن های مختلف در شبکه و پیچیده تر شدن فضای دیجیتالی، سازمان ها و مشاغل در معرض آسیب پذیری های روزافزونی قرار می گیرند. مسلما عدم مدیریت متمرکز توسط تیم IT و امنیت، زمینه ی بروز تهدیدات را بیشتر می کند. بنابراین شناخت عملکرد فایروال ها، انواع آن ها و همچنین دانستن این کدام فایروال برای یک سازمان، امنیت بیشتری ایجاد می کند کاملا ضروری است.

در گذشته فایروال ها به دو گروه “proxy” و “Stateful” تقسیم می شدند. به مرور زمان، کار کردن با فایروال های stateful بسیار پیچیده شد و فایروال های proxy نیز بسیار کند شدند. اما امروزه تقریبا تمامی فایروال ها stateful بوده و به دو نوع کلی network firewalls و فایروال های host-based firewalls تقسیم می شوند.

فایروال های host-based که به آن ها computer firewall نیز گفته می شود، تنها از یک کامپیوتر و یا یک میزبان محافظت می کنند. به طور معمول برای تجهیزات خانگی و شخصی مورد استفاده قرار گرفته و غالبا، سیستم عامل آن در بسته بندی وجود دارد. البته گاهی از این firewall برای تنظیمات سازمانی و با هدف ایجاد یک لایه امنیتی مازاد، استفاده می شود. با توجه به این که host-based firewallها باید بر روی هر دستگاه به صورت جداگانه نصب و مدیریت شوند، استفاده از آن ها در مقیاس سازمانی رواج زیادی ندارد.

از سوی دیگر network firewallها قادر به محافظت از کلیه ی تجهیزات و ترافیکی که از لبه شبکه عبور می کند هستند. همان طور که از نام آن پیداست، عملکرد فایروال شبکه در لایه های 3 و 4 مدل OSI به این صورت است که ترافیک بین منابع خارجی و شبکه داخلی (LAN) و یا ترافیک بین segmentهای مختلف شبکه ی داخلی را اسکن و بررسی می نمایند. به طور معمول network firewallها در اولین خط دفاعی شبکه قرار گرفته و با اجرای قابلیت هایی مانند deep packet inspection و packet filtering، کل ترافیک را نظارت می کنند. چنانچه محتوایی، فاقد معیارهای تعریف شده توسط مدیر شبکه و یا تیم امنیت باشد، مسدود می گردد.

مسلما امنیت شبکه بدون وجود network firewall به خطر می افتد و سازمان ها در معرض تهدیدات سایبری گوناگونی قرار می گیرند. در فضای اینترنت نیز، به دلیل نظارت بر کل ترافیک، وجود یک فایروال ضروری است. در غیر این صورت، ترافیک اینترنت می توانست بدون محدودیت وارد شبکه شده و از آن خارج شود.

فایروال شبکه را می توان یکی از عناصر اصلی زیرساخت های امنیتی هر سازمان دانست. وظیفه ی اصلی هر فایروال، نظارت بر ترافیک ورودی و خروجی بوده و به این ترتیب از شبکه های سازمانی در برابر تهدیدات زیر، محافظت می کند:

مزایای فایروال نسل بعدی

(1) (جلوگیری از نشت اطلاعات و برقراری امنیت به صورت کاملا پیشرفته)

در واقع می توان گفت مهمترین وظیفه ی یک فایروال جلوگیری از نقض و نشت اطلاعات می باشد به طوری که امنیت سازمانی فراهم دچار مشکل نشود . هرچند اقدامات امنیتی هرگز نمی توانند به صورت کامل و صد در صد موثر باشند، به همین دلیل بهتر است یک فایروال دارای قابلیت های پیشرفتهو موثری باشد تا بتواند به سرعت بدافزارهای فوق پیشرفته ، Malware و … را تشخیص داده و شناسایی کند. بنابراین بهتر است فایروال انتخابی هر سازمان دارای ویژگی ها و قابلیت های زیر باشد:

(2) (نظارت و مشاهده ی جامع شبکه)

به طور حتم نمی توان از آن چه که قابل مشاهده نیست، محافظت نمود. بنابراین یکی از الزامات سازمان ها این است که امکان نظارت و کنترل همیشگی بر روی شبکه ی خود داشته باشند تا بتوانند رفتارهای مشکوک و مخاطره آمیز را به سرعت شناسایی و متوقف نمایند. این نکته حائز اهمیت است که یک فایروال دید کلی و جامع داشته باشد تا بتواند نسبت به موارد زیر آگاهی کامل پیدا کند:

(3) (مدیریت و استفاده آسان و انعطاف پذیر)

یک سازمان چه کوچک باشد و چه بسیار بزرگ، نیازهای منحصر به فرد آن می بایست توسط فایروال NGFW فراهم گردد؛ نیازهایی مانند:

(4) (سریع ترین زمان ممکن جهت Detect تهدیدات)

در حال حاضر زمان استاندارد برای تشخیص یک تهدید به چندین روز زمان، نیاز دارد، که این زمان بسیار طولانی است. یک فایروال نسل بعدی قادر است که

(5) (اتوماسیون و Integrating با سایر ابزارهای امنیتی)

یک فایروال نسل جدید (NGFW) نباید عملکردی جدا از سایر تجهیزات امنیت سازمان داشته باشد؛ بلکه باید با آن ها در ارتباط بوده و عملکرد آن ها در یک جهت باشد. بنابراین فایروال مناسب فایروالی است که: